Cześć! Z tej strony Tomek Turba.AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia, bez…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Badacze bezpieczeństwa z OX Security wykryli nową kampanię cyberprzestępczą skierowaną przeciowko użytkownikom przeglądarki Chrome, a konkretnie w osoby korzystające z rozszerzeń integrujących asystentów AI. Malware, ukryty w rozszerzeniach wzorowanych na dodatkach oferowanych przez firmę AITOPIA, pozwala atakującym na wykradanie historii rozmów z ChatGPT i DeepSeek oraz dane z przeglądarki (ciasteczka,…

Czytaj dalej »

Badacze z Unit42 (Palo Alto Networks) opublikowali szczegółową analizę nowego zagrożenia jakim jest VVS Stealer (znany również pod nazwą VVS $tealer). Tym razem atakujący obrali za cel użytkowników platformy Discord. Malware, napisany w Pythonie oraz zaciemniony z wykorzystaniem komercyjnego narzędzia Pyarmor jest dystrybuowany za pomocą tejże platformy oraz sprzedawany za…

Czytaj dalej »

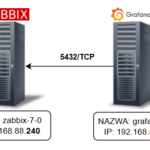

Wstęp Załóżmy hipotetyczną sytuację: jesteś administratorem ds. monitoringu w firmie. Wdrożyłeś środowisko Zabbix, a po lekturze artykułów na sekuraku dotyczących Grafany postanowiłeś wdrożyć ją również u siebie. Po pewnym czasie z powodzeniem uruchomiłeś kilka dashboardów wykorzystujących oficjalny plugin do Zabbixa. Koledzy patrzą z uznaniem, zarząd chwali Twoje działania, a prezes…

Czytaj dalej »

Badacze z Socket zidentyfikowali dwa złośliwe rozszerzenia w Chrome Web Store, które istniały co najmniej od 2017 roku. Rozszerzenia są reklamowane jako narzędzia do testowania prędkości sieci z wielu lokalizacji. Użytkownicy płacą za subskrypcje, wierząc że kupują “normalną” usługę. Oba rozszerzenia kierują jednak ruch sieciowy przeglądarki przez serwery twórców. Rozszerzenia…

Czytaj dalej »

Hype na sztuczną inteligencję na przemian rośnie i maleje. Nie da się jednak ukryć, że świat nie „jara” się już byle wygenerowanym promptem czy automatyzacją i szuka realnych zastosowań. Tym bardziej, że wykorzystanie mocy obliczeniowych do działania AI nie jest tanie. 2026 rok będzie upływał pod hasłem poszukiwania konkretnych zastosowań,…

Czytaj dalej »

Dzisiaj praktycznie wszystko można zrobić w przeglądarce. Korzystanie z dedykowanej aplikacji do maili, pakietu biurowego czy komunikatora nie jest konieczne, bo większość takich usług działa również w wersjach webowych. Co za tym idzie, przeglądarka staje się de facto środowiskiem do uruchamiania innych aplikacji. TLDR: A środowisko takie musi być wygodne,…

Czytaj dalej »

Badacze Sven Rath i Jaromír Hořejší z Check Point Research analizowali sieć przejętych kont YouTube, które wykorzystują platformę do rozpowszechniania malware. Pokazali przykład jednej z kampanii, w której wykorzystano ciekawą metodę do ładowania złośliwego payloadu.TLDR: Podobnie jak we wcześniej analizowanych kampaniach, pierwszym elementem łańcucha jest przejęte konto zamieszczające filmy mające…

Czytaj dalej »

W redakcji staramy się przyzwyczajać Czytelników do pewnych truizmów. W przypadku IoT, będzie to oczywiście kiepska implementacja funkcji bezpieczeństwa (o ile w ogóle producent postanowi przejmować się takimi bzdurami). W związku ze świątecznym rozprężeniem, przybliżamy absurdalnie trywialne do wykorzystania i całkiem niebezpieczne podatności w… automatycznym dozowniku do karmy dla zwierząt….

Czytaj dalej »

Badacze bezpieczeństwa z Koi po raz kolejny wykryli złośliwy pakiet w npm. Tym razem atakujący obrali za cel popularny komunikator WhatsApp. Malware ukryty jest w pakiecie lotusbail, stanowiącym fork biblioteki whiskeysockets/baileys, oferującym integrację z WhatsApp Web API. TLDR: Od razu uspokajamy, nie każdy jest zagrożony. Pakiet nie jest instalowany domyślnie na…

Czytaj dalej »

Osoby związane z szeroko rozumianym IT, zarządzające systemami czy tworzące oprogramowanie, to szczególnie łakomy kąsek dla grup przestępczych działających w cyfrowym świecie. Nie jest to nowe zjawisko. Tym razem mamy do czynienia z pewną ewolucją. TLDR: Cyberprzestępcy zamiast łamać platformy zdecydowali się uderzyć w nasz najczulszy punkt, jakim jest zaufanie….

Czytaj dalej »

Wydany przez KNF w maju 2024 dokument “Dobre praktyki w zakresie zapobiegania i reagowania na ataki typu ransomware” zawiera między innymi rekomendację 2.2 brzmiącą “Ograniczenie możliwości użycia narzędzia PsExec – zaleca się ograniczenie wykorzystania narzędzia PsExec poprzez wymaganie mechanizmu UAC, ograniczenie narzędzia tylko do wybranych kont administracyjnych, logowanie i weryfikacja…

Czytaj dalej »

Zaledwie wczoraj informowaliśmy o potencjalnym kolejnym ataku grupy Safepay, a już dzisiaj trafiła do nas informacja nt. grupy Lockbit 5.0 i prawdopodobnym ataku na polską spółkę – Mosty Katowice Sp. z o.o. Firma to znany lider w branży projektowej i inżynieryjnej w Polsce, działający głównie w budownictwie infrastrukturalnym i usługach…

Czytaj dalej »

Mieliśmy już w Polsce ataki na szpitale, banki, sieci handlowe i sektor publiczny. Tym razem padło na branżę, która dba o czystość w naszych domach. Grupa ransomware o ironicznej nazwie “Safepay” dopisała do swojej listy ofiar polską firmę POL-HUN. Czy jest to realne potwierdzenie ataku? Jeśli nazwa POL-HUN nic Wam…

Czytaj dalej »